콘텐츠

이 기사에서 : CommandSiteReferences를 사용하여 Zenmap 사용

네트워크 나 회사 네트워크에 보안 허점이 있다는 점이 조금 걱정됩니까? 초대받지 않고는 아무도 들어갈 수없는 순간부터 네트워크가 안전합니다. 이것은 네트워크 보안의 기본 측면 중 하나입니다. 확인하기 위해 무료 도구 인 Nmap ( "Network Mapper"용)이 있습니다. 이 도구는 문제를 감지하기위한 하드웨어 및 연결을 검토합니다. 따라서 사용 된 포트에 대한 감사를 수행하고 방화벽 등을 테스트합니다. 네트워크 보안 전문가는이 도구를 매일 사용하지만 1 단계에서 바로 시작하는 권장 사항에 따라이 도구를 사용할 수 있습니다.

단계

방법 1 젠맵 사용

-

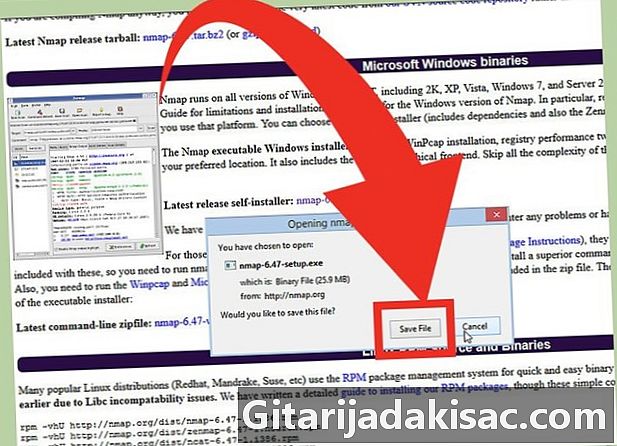

Nmap 설치 프로그램을 다운로드하십시오. 개발자 웹 사이트에서 무료로 제공됩니다. 항상 개발자 사이트에서 프로그램을 찾는 것이 좋습니다. 따라서 바이러스와 같은 많은 불쾌한 놀라움을 피할 수 있습니다. Nmap 설치 프로그램을 다운로드하면 Nmap의 그래픽 인터페이스 인 Zenmap도로드 할 수 있으며 제어 명령이 좋지 않은 사용자에게 더 편리합니다.- Zenmap은 Windows, Linux 및 Mac OS X에서 사용할 수 있습니다. Nmap 사이트에는 이러한 각 운영 체제에 대한 모든 파일이 있습니다.

-

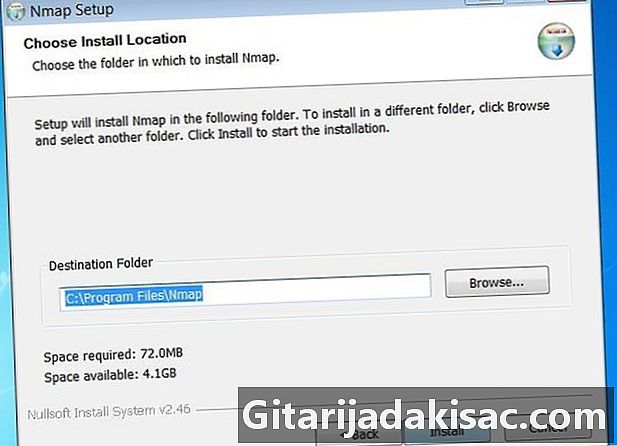

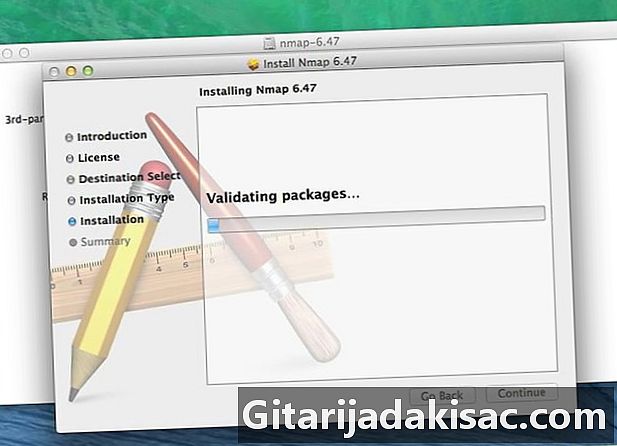

Nmap을 설치하십시오. 일단로드 된 설치 프로그램을 실행하십시오. 설치할 구성 요소를 선택하라는 메시지가 표시됩니다. Nmap의 관련성으로부터 이익을 얻으려면, 선택을 해제하는 것이 좋습니다. 두려워하지 마십시오! Nmap은 애드웨어 나 스파이웨어를 설치하지 않습니다. -

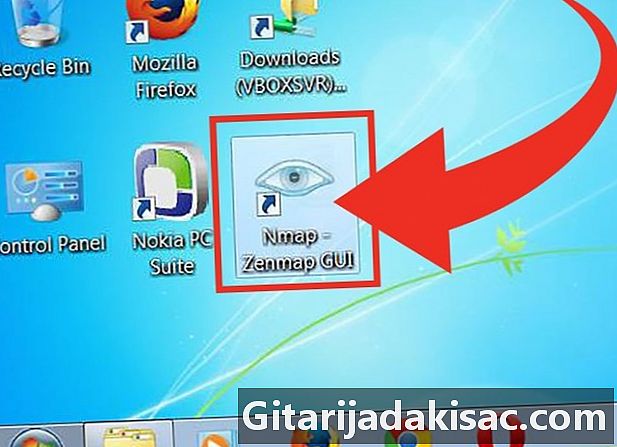

그래픽 인터페이스 "Nmap-Zenmap"을 실행하십시오. 기본 설정을 터치하지 않은 경우 바탕 화면에 아이콘이 표시됩니다. 그렇지 않으면 메뉴를보십시오 출발. Zenmap을 여는 것만으로도 프로그램을 시작할 수 있습니다. -

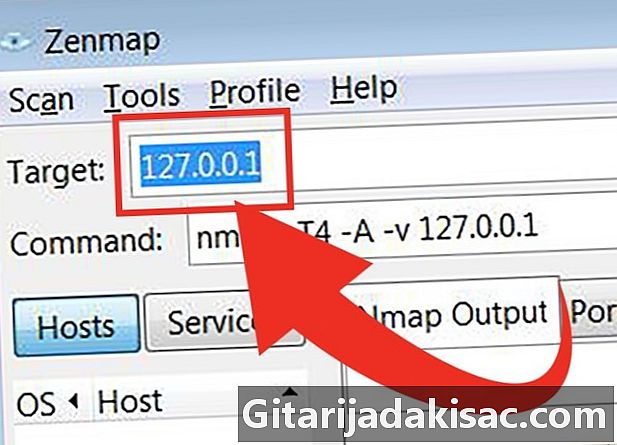

스캔을 지원하는 대상을 입력하십시오. Zenmap을 사용하면 스캔을 쉽게 시작할 수 있습니다. 첫 번째 단계는 대상, 즉 인터넷 주소를 선택하는 것입니다. 도메인 이름 (예 : example.com), IP 주소 (예 : 127.0.0.1), 네트워크 주소 (예 : 192.168.1.0/24) 또는 이러한 주소의 조합을 입력 할 수 있습니다 .- 선택한 대상과 강도에 따라 위험한 물에 들어가기 때문에 Nmap 스캔으로 ISP (Internet Service Provider)의 반응이 발생할 수 있습니다. 스캔하기 전에 수행중인 작업이 불법이 아니며 ISP의 이용 약관을 위반하지 않는지 확인하십시오. 대상이 귀하의 주소가 아닌 경우에만 적용됩니다.

-

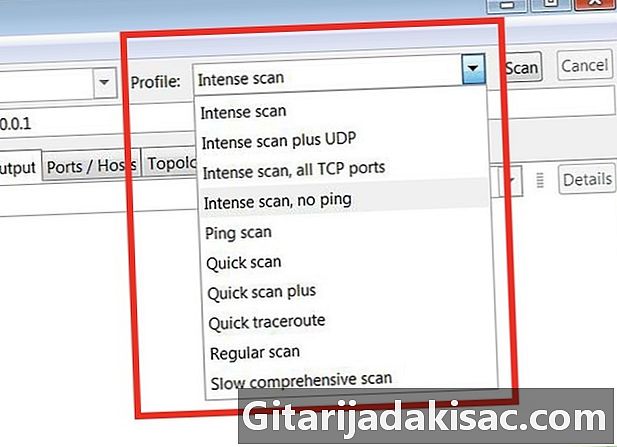

Daudit 프로필을 선택하십시오. 프로파일이란, 가장 많은 수의 기대치를 충족시키는 사전 정의 된 감사를 의미합니다. 따라서 명령 프롬프트에서 복잡하고 긴 매개 변수 설정을 방해하지 않습니다. 필요에 맞는 프로필을 선택하십시오.- 강렬한 스캔 ( "Intensive Audit") -운영 체제, 버전, 데이터 패킷에 의해 빌린 경로 ( "traceroute"), 스크립트 스캔을 검토하는 완전한 감사입니다. 데이터 전송은 강력하고 오랜 시간에 걸쳐 공격적인 것을 제한합니다. 이 시험은 매우 침입적인 것으로 간주됩니다 (ISP 또는 대상의 반응 가능).

- Ping 스캔 ( "Ping 감사") -이 사양을 사용하면 호스트가 온라인인지 확인하고 경과 된 데이터 흐름을 측정 할 수 있습니다. 포트를 스캔하지 않습니다.

- 빠른 스캔 -일정 기간 동안 대량의 패킷을 통해 유일하게 선택된 포트를 신속하게 분석하기위한 설정입니다.

- 정기 스캔 ( "클래식 감사") -이것이 기본 설정입니다. 단순히 핑 (밀리 초)을 반환하고 대상의 열린 포트를보고합니다.

-

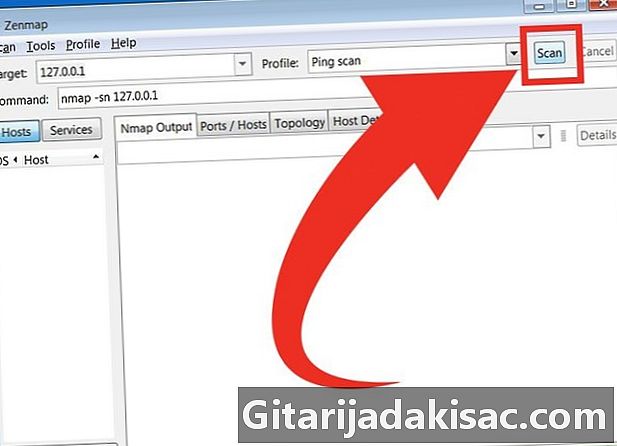

클릭 주사 시험을 시작합니다. 결과는 탭 아래에 나타납니다 Nmap 출력. 연구 기간은 선택한 프로필, 대상의 지리적 거리 및 네트워크 구조에 따라 다릅니다. -

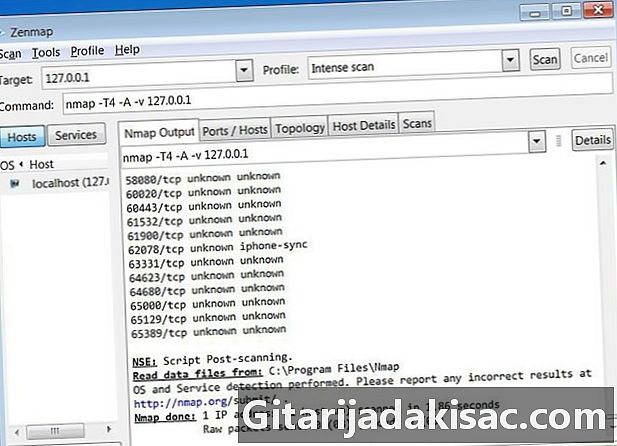

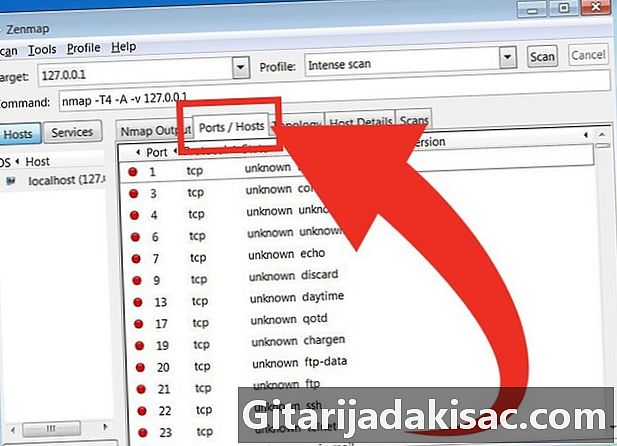

결과를 읽으십시오. 감사가 완료되면 Nmap 완료 (Nmap 완료) 탭에 연결된 페이지 하단 Nmap 출력. 요청한 리뷰에 따라 결과가 표시됩니다. 거기 절대적으로 표시됩니다 모든 구별없이 결과. 루 브릭으로 결과를 얻으려면 다음 중 다른 탭을 사용해야합니다.- 포트 / 호스트 (PortsHôtes) -이 탭에는 포트 검사 결과 정보 및 관련 서비스가 있습니다.

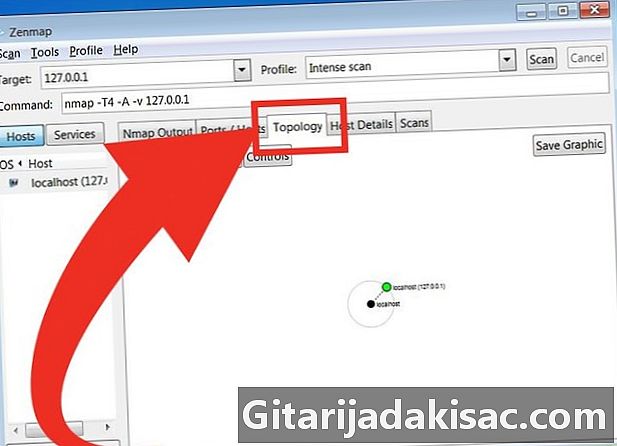

- 토폴로지 (네트워크 토폴로지) -이 탭에는 테스트 중에 얻은 "경로"의 그래프가 표시됩니다. 그러면 경로에서 발생한 노드가 대상에 도달하는 것을 볼 수 있습니다.

- 호스트 세부 정보 (아침 식사 / 세부 사항) -이 탭에서는 대상, 포트 수, IP 주소, 도메인 이름, 운영 체제에 대한 모든 정보를 알 수 있습니다.

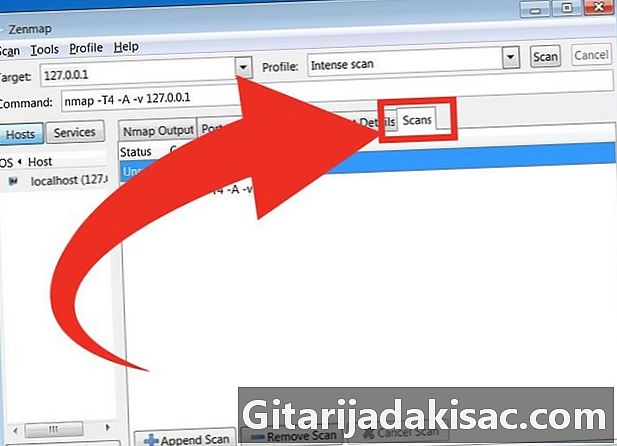

- 스캔 -이 탭에서는 이전 시험에서 입력 한 모든 명령을 읽을 수 있습니다. 따라서 설정을 적절히 변경하여 새 테스트를 빠르게 다시 시작할 수 있습니다.

- 포트 / 호스트 (PortsHôtes) -이 탭에는 포트 검사 결과 정보 및 관련 서비스가 있습니다.

방법 2 명령 프롬프트 사용

- Nmap을 설치하십시오. Nmap을 사용하기 전에 운영 체제의 명령 행에서 시작하려면 Nmap을 설치해야합니다. Nmap은 하드 디스크의 공간을 거의 차지하지 않으며 여유 공간이 있습니다 (개발자 사이트에로드). 귀하의 운영 체제에 따른 지침은 다음과 같습니다.

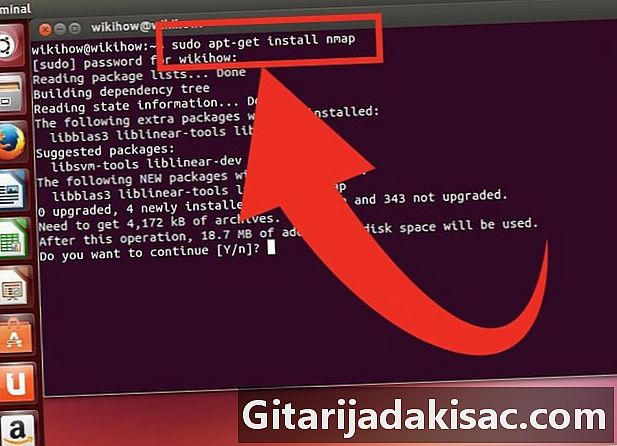

- 리눅스 -APT 저장소에서 Nmap을 다운로드하여 설치하십시오. Nmap은 대부분의 주요 Linux 리포지토리에서 사용할 수 있습니다. 이렇게하려면 배포판에 해당하는 명령을 입력하십시오.

- Red Hat, Fedora, SUSE 용

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32 비트) 또는rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64 비트) - 데비안, 우분투

sudo apt-get 설치 nmap

- Red Hat, Fedora, SUSE 용

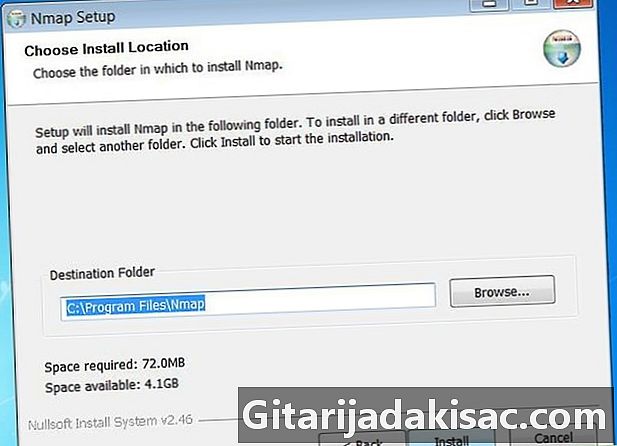

- 윈도우 -Nmap 설치 프로그램을 다운로드하십시오. 개발자 웹 사이트에서 무료입니다. 항상 개발자 사이트에서 프로그램을 찾는 것이 좋습니다. 따라서 바이러스와 같은 많은 불쾌한 놀라움을 피할 수 있습니다. 설치 프로그램을 사용하면 올바른 폴더를 압축 해제 할 염려없이 Nmap의 온라인 명령 도구를 빠르게 설치할 수 있습니다.

- Zenmap GUI를 원하지 않으면 설치 중에 확인란을 선택 해제하십시오.

- 맥 OS X -Nmap 디스크 이미지를 다운로드하십시오. 개발자 웹 사이트에서 무료입니다. 항상 개발자 사이트에서 프로그램을 찾는 것이 좋습니다. 따라서 바이러스와 같은 많은 불쾌한 놀라움을 피할 수 있습니다. 내장 된 설치 프로그램을 사용하여 Nmap을 깨끗하고 쉽게 설치할 수 있습니다. Nmap은 OS X 10.6 이상에서만 실행됩니다.

- 리눅스 -APT 저장소에서 Nmap을 다운로드하여 설치하십시오. Nmap은 대부분의 주요 Linux 리포지토리에서 사용할 수 있습니다. 이렇게하려면 배포판에 해당하는 명령을 입력하십시오.

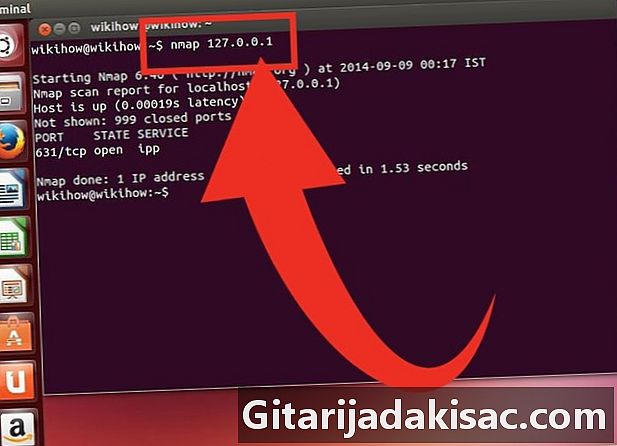

- 명령 프롬프트를여십시오. Nmap 명령은 명령 프롬프트에 입력되며 결과는 계속 나타납니다. Laudit은 변수를 통해 수정할 수 있습니다. 모든 디렉토리에서 감사를 실행할 수 있습니다.

- 리눅스 -Linux 배포 용 GUI를 사용하는 경우 터미널을 엽니 다. 터미널 위치는 배포판에 따라 다릅니다.

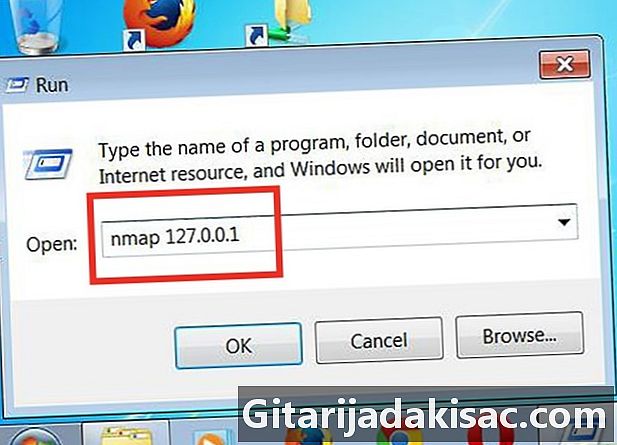

- 윈도우 -키를 동시에 누르면 액세스가 완료됩니다 윈도우 터치 R을 입력하면 cmd를 현장에서 수행. Windows 8에서는 키를 동시에 눌러야합니다 윈도우 터치 엑스을 선택한 다음 명령 프롬프트 메뉴에서. 모든 디렉토리에서 Nmap 감사를 실행할 수 있습니다.

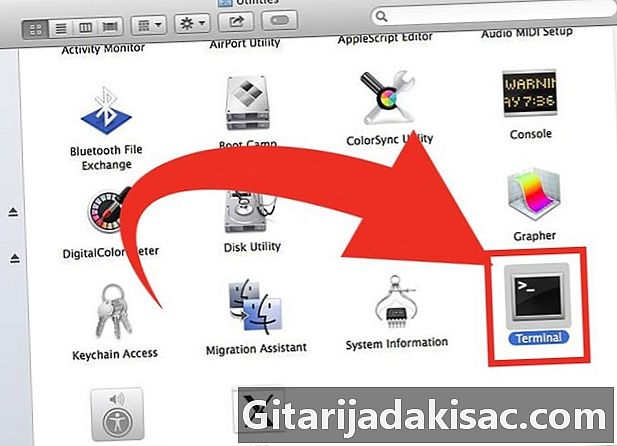

- 맥 OS X -공개 사용자 단말기 하위 폴더에 위치 유틸리티 파일의 응용 프로그램.

- 리눅스 -Linux 배포 용 GUI를 사용하는 경우 터미널을 엽니 다. 터미널 위치는 배포판에 따라 다릅니다.

-

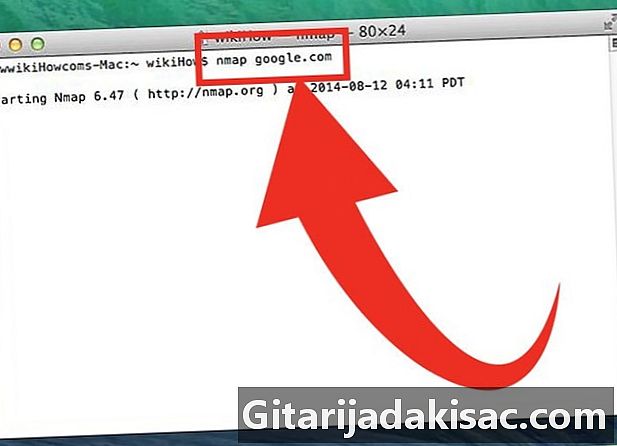

대상 포트에 대한 감사를 실행하십시오. 클래식 감사를 시작하려면 다음을 입력하십시오.nmap은. 대상을 핑하고 포트를 테스트합니다. 이런 종류의 감사는 매우 빨리 발견됩니다. 보고서가 화면에 표시됩니다. 모든 것을 보려면 스크롤 막대 (오른쪽)를 가지고 놀아야합니다.- 선택한 대상과 폴의 강도 (밀리 초당 전송 된 패킷의 양)에 따라 Nmap 감사는 위험한 물에 들어갈 때 ISP (Internet Access Provider)의 반응을 유발할 수 있습니다. 스캔하기 전에 수행중인 작업이 불법이 아니며 ISP의 이용 약관을 위반하지 않는지 확인하십시오. 대상이 귀하의 주소가 아닌 경우에만 적용됩니다.

-

원래 감사를 수정하십시오. 학생의 매개 변수를 수정하기 위해 명령 프롬프트에 입력 할 수있는 변수가 있습니다. 더 자세한 정보 나 더 적은 정보가 있습니다. 변수를 변경하면 학생의 침입 수준이 변경됩니다. 공백으로 구분하는 한 여러 변수를 하나씩 입력 할 수 있습니다. 다음과 같이 대상 앞에 배치됩니다.nmap은.- -sS -SYN 시험 (세미 오픈) 설정입니다. 일반적인 감사보다 방해가 적기 때문에 탐지하기가 쉽지 않습니다. 그러나 시간이 더 걸립니다. 오늘날 많은 방화벽이 유형 시험을 탐지 할 수 있습니다. -sS.

- -sn -핑 설정입니다. Laudit 포트가 비활성화되고 호스트가 온라인인지 아닌지를 알 수 있습니다.

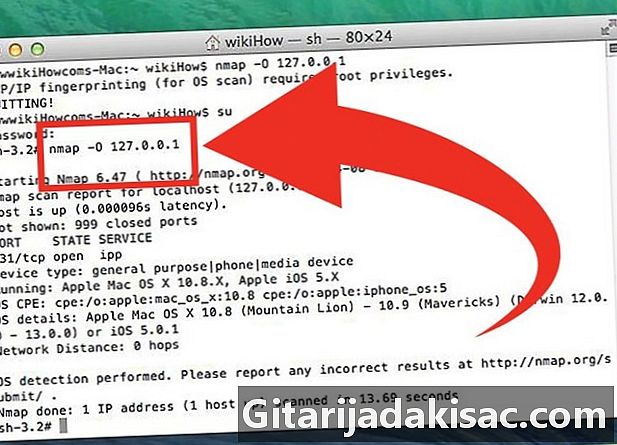

- -O -운영 체제를 결정하는 설정입니다. 따라서 대상의 운영 체제를 알게됩니다.

- -A -이 변수는 운영 체제 감지, 운영 체제 버전 감지, 스크립트 스캔 및 차용 경로와 같은 가장 일반적인 감사를 트리거합니다.

- -F -이 변수를 사용하면«fast»모드에 있으며 요청 된 포트 수가 줄어 듭니다.

- -v -이 변수를 사용하면 더 많은 정보를 얻을 수 있으므로보다 철저한 분석을 수행 할 수 있습니다.

-

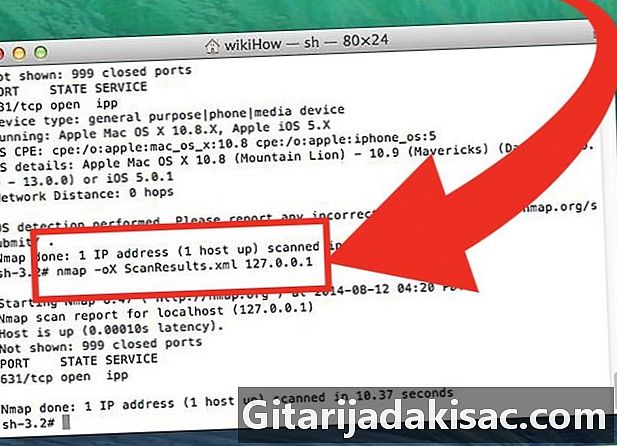

보고서를 XML 파일로 편집하십시오. 인터넷 브라우저에서 읽을 수있는 XML 파일로 결과를 편집 할 수 있습니다. 이를 위해 변수를 설정하는 동안 변수를 사용해야합니다 -ox이름을 즉시 지정하려면 다음 명령을 사용하십시오.nmap -oX 스캔 결과 .xml.- 이 XML 파일은 언제 어디서나 저장할 수 있습니다.